计算机网络-网络安全-笔记

国际标准化组织ISO对计算机网络安全(Network Security)的定义

为数据处理系统建立和采用的安全防范技术,以保护计算机硬件、软件和数据不因偶然和恶意的原因遭到破坏、更改和泄露。

网络安全威胁主要表现在:

- 非授权访问

- 信息泄漏或丢失

- 破坏数据完整性

- 拒绝服务攻击DoS

- 利用网络传播病毒等

网络安全的分类:

- 根据安全需求将其分为数据保密、数据完整性、身份验证、授权、不可抵赖和不可否认等几个部分;

- 根据解决手段可以分为病毒防范、防火墙、存取控制、身份鉴别、安全综合解决方案;

- 根据威胁来源将其划分为网络攻击行为、安全漏洞及恶意代码等类别。

密码学

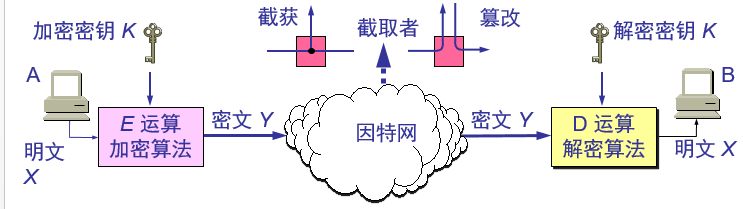

一般的数据加密模型

密码编码学(cryptography)是密码体制的设计学,而密码分析学(cryptanalysis)则是在未知密钥的情况下从密文推演出明文或密钥的技术。密码编码学与密码分析学合起来即为密码学(cryptology)。

如果不论截取者获得了多少密文,但在密文中都没有足够的信息来唯一地确定出对应的明文,则这一密码体制称为无条件安全的,或称为理论上是不可破的。

如果密码体制中的密码不能被可使用的计算资源破译,则这一密码体制称为在计算上是安全的。

根据密钥的特点,密码体制分为非对称密钥体制和对称密钥体制两种

对称密钥密码体制

所谓常规密钥密码体制,即加密密钥与解密密钥是相同的密码体制。

这种加密系统又称为对称密钥系统。

数据加密标准 DES 属于常规密钥密码体制,是一种分组密码。

加密前,先对整个的明文进行分组,每一个组长64位;

使用密钥64位,对每一个64位分组进行加密处理。

最后将各组密文串接,得出整个的密文。

DES 的保密性仅取决于对密钥的保密,而算法是公开的。尽管人们在破译 DES 方面取得了许多进展,但至今仍未能找到比穷举搜索密钥更有效的方法。

AES是一个迭代的、对称密钥分组的密码

算法可以使用128、192 和 256 位密钥,并且用 128 位分组加密和解密数据,算法迭代次数由分组长度和密钥长度共同决定。

AES算法在每一轮都采用置换和代替并行地处理整个数据分组,这个分组被编排为一个称做状态阵列(state array)的4×4字节矩阵。

AES算法的加密实际上就是对输入状态阵列进行一系列运算,产生输出的过程。

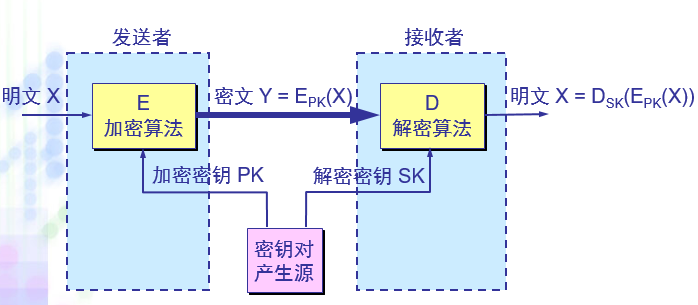

公钥密码体制

公钥密码体制使用不同的加密密钥与解密密钥,是一种“由已知加密密钥推导出解密密钥在计算上是不可行的”密码体制。

在公钥密码体制中,加密密钥(即公钥) PK 是公开信息,而解密密钥(即私钥或秘钥) SK 是需要保密的。

加密算法 E 和解密算法 D 也都是公开的。

虽然秘钥 SK 是由公钥 PK 决定的,但却不能根据 PK 计算出 SK。

公钥密码体制的产生主要是因为两个方面的原因,一是由于常规密钥密码体制的密钥分配问题,另一是由于对数字签名的需求。

公开密钥体制中最著名的是RSA算法

数字签名和消息认证

除了信息的保密之外,如何保证信息的来源方是真实的,保证收到的信息的可靠的而没有被非法篡改,也是非常重要的。

认证包括对用户身份的认证和对消息正确性的认证两种方式。

用户认证用于鉴别用户的身份是否是合法用户,可以利用数字签名技术来实现的。

消息认证(又称报文鉴别)主要用于验证所收到的消息确实是来自真正的发送方且未被修改的消息,也可以验证消息的顺序和及时性。

消息认证

用于消息认证最常用的是消息认证码(MAC)和散列函数。

消息认证码是在一个密钥的控制下将任意长的消息映射到一个简短的定长数据分组,将它附加在消息后。接收者通过重新计算MAC来对消息进行认证。

数字签名

- 当通信双方发生了下列情况时,数字签名技术能够解决引发的争端:

- 否认:发送方不承认自己发送过某一报文。

- 伪造:接收方自己伪造一份报文,并声称它来自发送方。

- 冒充:网络上的某个用户冒充另一个用户接收或发送报文。

- 篡改:接收方对收到的信息进行篡改。

目前应用最为广泛的数字签名包括:

- Hash签名

- DSS签名

- RSA签名

- ElGamal数字签名体制等。

密钥的分发和管理

1)如何解决两个实体通过网络实现对称密钥的共享?

2)当Alice获取Bob的公钥时 (可以从网站、 e-mail, 甚至软盘), 如何能够使她相信这就是 Bob的公钥, 而不是 Trudy的?

解决办法:

1)具有公信力的密钥分发中心(key distribution center (KDC) )来作为诸多实体间的中介

2)具有公信力的认证机构(certificationauthority ,CA)

网络安全技术

防火墙

防火墙是位于两个(或多个)网络间,实施网络之间访问控制的一组组件集合。它具有以下三个方面的基本特性:

- 内、外网间的所有数据流都须经过防火墙;

- 只有符合安全策略的数据流才能通过防火墙;

- 防火墙自身应具有强的抗攻击免疫力。

具体来说,防火墙主要有以下功能:

- 创建一个阻塞点

- 隔离不同网络,防止内部信息的外泄

- 强化安全策略

- 有效地审计和记录内、外部网络上的活动

防火墙的基本类型:

- 包过滤型

- 网络地址转换(NAT)

- 代理型

- 监测型

防火墙技术一般分为两类

(1) 网络级防火墙——用来防止整个网络出现外来非法的入侵。属于这类的有分组过滤和授权服务器。前者检查所有流入本网络的信息,然后拒绝不符合事先制订好的一套准则的数据,而后者则是检查用户的登录是否合法。

(2) 应用级防火墙——从应用程序来进行接入控制。通常使用应用网关或代理服务器来区分各种应用。例如,可以只允许通过访问万维网的应用,而阻止 FTP 应用的通过。

网络入侵与安全检测

虚拟专用网VPN

VPN网络的任意两个结点之间的连接并没有传统专网所需的端到端的物理链路。

VPN是架构在公用网络服务商所提供的网络平台,如Internet、ATM或帧中继之上的逻辑网络。

病毒防范

计算机病毒是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

计算机病毒一般包括以下几个部分:

- 引导部分

- 传染部分

- 表现部分

计算机病毒分类

根据病毒存在的媒体,病毒可以划分为网络病毒,文件病毒,引导型病毒;

按照计算机病毒激活时间可分为定时的和随机病毒;

根据病毒特有的算法,分为伴随型病毒、“蠕虫”型病毒和寄生型病毒等。

蠕虫病毒(Worm)和特洛伊木马(Trojan)